امنیت وب سایت میتواند یک موضوع پیچیده یا حتی گیج کننده در یک چشمانداز همیشه در حال تحول باشد. این راهنما به منظور ارائه یک چارچوب روشن برای صاحبان وب سایت ارائه شده که به دنبال کاهش ریسک و برقراری امنیت در وب سایت خود هستند.

بهتر است قبل از اینکه شروع کنیم به یاد داشته باشید که امنیت هرگز راهکاری نیست که بتوان آن را جعل کرد. بلکه ما شما را تشویق میکنیم آن را به عنوان یک فرآیند مستمر در نظر بگیرید که برای کاهش ریسک کلی نیاز به ارزیابی مداوم دارد.

با استفاده از یک رویکرد سیستماتیک برای امنیت وب سایت، میتوانیم آن را به عنوان یک پیاز در نظر بگیریم؛ پیازی که در آن بسیاری از لایههای دفاعی در کنار هم قرار دارند تا یک کل را تشکیل دهند. ما باید امنیت وب سایت را به صورت جامع ببینیم و با یک استراتژی دفاعی عمقی به سراغ آن برویم. پس همراه تکنویک باشید تا همه چیز در مورد امنیت وب سایت را به شما بگوییم.

فهرست مطالب

Toggleامنیت وب سایت چیست؟

امنیت وب سایت به اقدامات انجام شده برای ایمن سازی وب سایت در برابر حملات سایبری اشاره دارد. این کار ممکن است شامل محافظت از یک وب سایت در برابر هکرها، بدافزارها، کلاهبرداری یا فیشینگ و خطا باشد. از این نظر امنیت وب سایت یک فرآیند مداوم و بخشی ضروری از مدیریت یک وب سایت است. حفظ ایمنی یک وب سایت برای محافظت از بازدیدکنندگان و کاربران وب سایت شما در برابر حملات، سرقت دادهها و عوامل شرور اهمیت زیادی دارد.

چرا امنیت سایت مهم است؟

امنیت وب سایت کار چالش برانگیزی است؛ به خصوص زمانی که با شبکه عظیمی از وب سایتهای مختلف سروکار دارید. داشتن یک وب سایت امن به اندازه داشتن یک هاست وب برای آنلاین بودن افراد حیاتی است. مثلاً اگر یک وب سایت هک شود و در لیست بلاک قرار گیرد، میتواند تا 98٪ از ترافیک خود را از دست بدهد. نداشتن یک وب سایت ایمن به اندازه نداشتن وب سایت بد یا حتی خیلی بدتر است. چرا که رخنه در دادههای مشتری میتواند منجر به شکایت، جریمههای سنگین و از بین رفتن شهرت شود.

استراتژی دفاع عمقی

یک استراتژی دفاعی عمقی برای امنیت وب سایت به عمق دفاع و وسعت سطح حمله دقت میکند تا اینکه ابزارهای مورد استفاده در پشته را تحلیل کند. این رویکرد تصویر دقیقتری از چشم انداز تهدید امنیتی کنونی وب سایتها ارائه میدهد.

دید متخصصین وب به امنیت وب سایت چگونه است؟

ما نمیتوانیم از آمارها چشمپوشی کنیم؛ چرا که امنیت وب سایت موضوع مهمی برای هر کسبوکار آنلاین است – صرفنظر از اینکه چه اندازهای داشته باشد.

پس از بررسی بیش از 1000 پاسخ نظرسنجی از متخصصان وب، به برخی نظرات در مورد چشم انداز امنیتی اشاره میکنیم:

- 67% از مشتریان حرفهای وب در مورد امنیت وب سایت سؤال کردهاند، اما تنها کمتر از 1 درصد از پاسخ دهندگان امنیت وب سایت را به عنوان یک سرویس ارائه میدهند.

- حدود 72% از متخصصان وب نگران تجربه حمله سایبری به سایتهای مشتری هستند.

تا به همین لحظه 1.13 میلیارد وب سایت در جهان وجود دارد و این فضای خوبی برای شرارت افراد به وجود آورده است.

اغلب تصور اشتباهی در مورد دلیل هک شدن وب سایتها وجود دارد. صاحبان وب سایتها اغلب بر این باورند که هک نخواهند شد؛ چون سایتهایشان کوچک است و در نتیجه احتمالاً هدف خیلی جذابی نباشد. اگر هکرها بخواهند اطلاعات را بدزدند یا خرابکاری کنند، ممکن است سایتهای بزرگتری را انتخاب کنند. برای هر هدف دیگری (که رایجتر هم هستند)، هر سایت کوچکی به اندازه کافی ارزشمند و قابل حمله است!

هکرها اهداف متعددی برای هک کردن وب سایتها دارند، اما اصلیترین آنها عبارتند از:

- سو استفاده از بازدیدکنندگان سایت

- سرقت اطلاعات ذخیره شده در سرور

- فریب رباتها و خزنده ها (سئو کلاه سیاه)

- سوء استفاده از منابع سرور

- آشوبگری خالص

توجه داشته باشید:

دستورالعملها بسته به نرم افزار سرور و سیستم شما متفاوت خواهد بود. برخی از سیستمها از Certbot پشتیبانی نمیکنند، اما میتوانید فهرستی از کلاینتهای معتبر دیگر را که باید با محیط سرور شما کار کنند، پیدا کنید.

حملات خودکار به وب سایتها

با استفاده از سیستمهای مدیریت محتوای متن باز (CMS) مانند وردپرس، مجنتو، جوملا یا دروپال، میتوان به سادگی وب سایتها را بالا آورد و آنلاین کرد.

با اینکه این پلتفرمها اغلب به طور مرتب بهروزرسانیهای امنیتی منتشر میکنند، استفاده از پلاگینها یا پوستهها منجر به بروز آسیبپذیریهایی میشود که راه را برای حمله هموارتر میکند.

در این مطلب راهنمای امنیتی دقیق وب سایت را برای هر CMS محبوب درج کردهایم تا به صاحبان وب سایت کمک کنیم از دارایی خود محافظت کنند و تهدیدات را کاهش دهند.

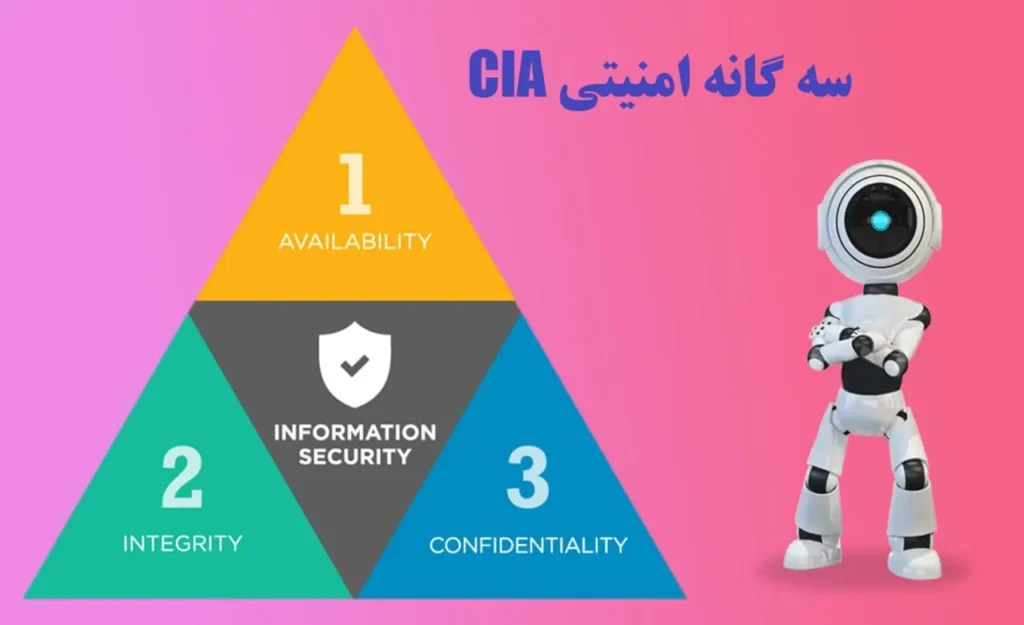

سه گانه امنیتی CIA

یک معیار در امنیت اطلاعات سه گانه CIA (Confidentiality, Integrity and Availability) است: محرمانگی، یکپارچگی و در دسترس بودن. این مدل برای توسعه سیاستهای ایمن سازی سازمانها استفاده میشود.

محرمانگی

محرمانگی به کنترل دسترسی به اطلاعات اشاره دارد تا اطمینان حاصل شود که افراد غیرمجاز به دادهها دسترسی ندارند. این کار را میتوان با رمز عبور، نام کاربری و سایر اجزای کنترل دسترسی انجام داد.

یکپارچگی

یکپارچگی تضمین میکند که اطلاعاتی که کاربران نهایی دریافت میکنند دقیق است و توسط هیچ کس دیگری غیر از مالک سایت تغییر نکرده است. این کار اغلب با رمزگذاری انجام میشود، مثل گواهینامه لایه سوکت ایمن (SSL) که تضمین میکند دادههای در حال انتقال رمزگذاری شدهاند.

در دسترس بودن

در دسترس بودن این سه گانه را تکمیل کرده و تضمین میکند که در صورت نیاز میتوان به اطلاعات دسترسی پیدا کرد. رایجترین تهدید برای در دسترس بودن وب سایت، حمله محروم سازی از سرویس توزیع شده یا DDoS است.

اکنون که پیشینهای در مورد حملات خودکار و هدفمند داریم، میتوانیم برخی از رایجترین تهدیدات امنیتی وب سایت را بررسی کنیم.

خطرات و آسیبهای وب سایتها

بیایید نگاهی به رایجترین آسیبپذیریها و تهدیدات امنیتی وبسایتهای امروزی بیندازیم:

تزریق SQL

حملات تزریق SQL با تزریق کد مخرب در یک کوئری SQL آسیب پذیر انجام میشود. آنها متکی به مهاجمی هستند که یک درخواست طراحی شده ویژه در پیام ارسال شده توسط وب سایت به پایگاه داده اضافه میکند.

یک حمله موفقیت آمیز کوئری پایگاه داده را به گونهای تغییر میدهد که به جای اطلاعات مورد انتظار وب سایت، اطلاعات مورد نظر مهاجم را برمیگرداند. تزریق SQL حتی میتواند اطلاعات مخرب را هم تغییر داده یا به پایگاه داده اضافه کند.

اسکریپت نویسی بین سایتی (XSS)

حملات اسکریپت نویسی بین سایتی شامل تزریق اسکریپتهای مخرب سمت مشتری به یک وب سایت و استفاده از آن وب سایت به عنوان یک روش انتشار است.

خطری که در پس XSS وجود دارد، این است که به مهاجم اجازه میدهد محتوا را به یک وب سایت تزریق کند، نحوه نمایش آن را تغییر دهد و مرورگر قربانی را مجبور کند که کد ارائه شده توسط مهاجم را هنگام بارگذاری صفحه اجرا کند. اگر یک مدیر سایت وارد شده کد را بارگیری کند، اسکریپت با سطح دسترسی آنها اجرا میشود که میتواند منجر به تصاحب سایت شود.

حملات محرمانه بروت فورس (Brute Force)

دسترسی به بخش مدیریت وب سایت، کنترل پنل یا حتی سرور SFTP یکی از رایجترین روشهایی است که برای به خطر انداختن وب سایت ها استفاده می شود.

همه چیز خیلی ساده است؛ مهاجمان اساساً یک اسکریپت را برنامهریزی میکنند تا چندین ترکیب از نامهای کاربری و رمز عبور را امتحان کند. این کار را آنقدر ادامه میدهد تا یکی را پیدا کند که کار میکند.

پس از اعطای دسترسی، مهاجمان میتوانند انواع مختلفی از فعالیتهای مخرب از کمپینهای هرزنامه گرفته تا استخراج کنندگان بیت کوین و دزدان کارت اعتباری را انجام دهند.

تزریق بدافزار و حمله به وب سایت

با استفاده از برخی مشکلات امنیتی قدیمی به عنوان ابزاری برای دسترسی غیرمجاز به یک وب سایت، مهاجمان میتوانند:

- اسپم سئو را در صفحه تزریق کنند.

- برای حفظ دسترسی به سراغ Backdoor بروند.

- اطلاعات بازدیدکنندگان یا دادههای کارت اعتباری را جمع آوری کنند.

- برای افزایش سطح دسترسی، دادههای روی سرور را استخراج کنند.

- از سیستمهای بازدیدکنندگان برای استخراج ارزهای دیجیتال استفاده کنند.

- اسکریپتهای فرمان و کنترل باتنتها را ذخیره کنند.

- نمایش تبلیغات ناخواسته و هدایت بازدیدکنندگان به سایتهای کلاهبرداری

- میزبانی دانلودهای مخرب

- سازماندهی حمله علیه سایتهای دیگر

DoS/DdoS

حمله محروم سازی از سرویس توزیع شده (DDoS) یک حمله اینترنتی غیرنفوذی است. عملکرد این حمله به صورت از بین بردن وب سایت مورد نظر یا کاهش سرعت آن با پر کردن شبکه، سرور یا برنامه با ترافیک جعلی است.

حملات DDoS تهدیدهایی هستند که صاحبان وب سایت باید با آنها آشنا باشند؛ زیرا بخش مهمی از چشم انداز امنیتی را تشکیل میدهند. هنگامی که یک حمله DDoS یک اندپوینت آسیبپذیر را هدف قرار میدهد، حتی مقدار کمی ترافیک برای موفقیت آمیز بودن آن حمله کافی است.

امنیت وب سایتهای وردپرسی و انطباق با PCI

استانداردهای امنیت دادههای صنعت کارت پرداخت (PCI-DSS) قوانین لازم را برای صاحبان وب سایتهای فروشگاهی تنظیم میکند. این قوانین به شما کمک میکند تا مطمئن شوید که اطلاعات دارنده کارت را که به عنوان یک فروشگاه آنلاین جمع آوری میکنید، به طور ایمن نگهداری میکنید.

با قوانین PCI DSS، دادههای دارنده کارت که باید ایمن شوند به شماره حساب اصلی کامل (PAN) اشاره دارد، اما ممکن است به یکی از اشکال زیر نیز ظاهر شود:

- اطلاعات نوار مغناطیسی کامل (یا معادل تراشه)

- تاریخ انقضا

- کد سرویس

- کد پین

- ارقام CVV

- نام یا نام خانوادگی دارنده کارت

مقررات انطباق با PCI صرفنظر از اینکه دادهها را به صورت دیجیتالی و کتبی به اشتراک میگذارید یا با فرد دیگری که به دادهها دسترسی دارد صحبت میکنید، اعمال میشود.

برای وبسایتهای فروشگاهی بسیار مهم است که هر چه در توان دارید انجام دهید تا مطمئن شوید دادههای دارنده کارت از مرورگر به وب سرور با رمزگذاری مناسب از طریق HTTPS منتقل میشوند. همچنین باید هنگام انتقال به هر سرویس پردازش پرداخت شخص ثالث، به طور ایمن در سرور ذخیره شده و به طور مشابه رمزگذاری شود.

هکرها ممکن است در هر زمانی سعی کنند داده های دارنده کارت را سرقت یا رهگیری کنند، چه داده ها در حالت استراحت یا در حال انتقال باشند. راهنمای انطباق PCI و چک لیست ما می تواند به شما کمک کند تا در مورد چگونگی برآورده کردن این الزامات قدم بردارید.

چارچوب امنیتی وب سایت

صرفنظر از ابعاد کسبوکار شما، ایجاد یک چارچوب امنیتی میتواند به کاهش ریسک کمک کند.

موسسه ملی استانداردها و فناوری ایالات متحده (NIST) چارچوب امنیت سایبری را توسعه داده است که اساس چارچوب اصول امنیت وب سایت ما را در این راهنما تشکیل میدهد.

داشتن این درک که امنیت یک فرآیند مستمر است، به این معنی است که با پایهگذاری یک چارچوب امنیتیِ وب سایت شروع میشود. این چارچوب شامل ایجاد یک «فرهنگ امنیت» است که در آن ارزیابیهای برنامه ریزی شده به ساده و بهموقع نگه داشتن کارها کمک میکند.

پنج عملکرد: شناسایی، محافظت، تشخیص، پاسخ و بازیابی به همراه باقی اقدامات با جزئیات بیشتری توضیح داده شدهاند.

عملکرد | گروهها | زیرگروهها |

شناسایی | فهرست داراییها و مدیریت | ویژگیهای وب |

وب سرورها/زیرساختها | ||

ماژولها/افزونهها | ||

یکپارچه سازی شخص ثالث/سرویسها | ||

اکسس پوینتها/نودها | ||

محافظت | فناوریهای محافظتی | فایروال مبتنی بر ابر |

فایروال در سطح اپلیکیشن | ||

سختی سرور/اپلیکیشن | ||

تشخیص | مانیتورینگ مستمر | مانیتورینگ در سطح سرور |

مانیتورینگ در سطح اپلیکیشن | ||

مانیتورینگ دسترسی کاربر | ||

مانیتورینگ تغییر و یکپارچگی | ||

پاسخ | تحلیل و کاهش | استقرار تیم پاسخ به رویداد |

توسعه یک گزارش پاسخ به رویداد | ||

اثرات کاهشی یک رویداد | ||

بازیابی | برنامه ریزی بازیابی | بررسی خروجی تمامی فازها، مستندسازی و پیاده سازی آپدیت برای فرایندها |

بررسی تیمی تمام یافتهها |

فاز اول: شناسایی

در این مرحله تمام موجودی و مدیریت داراییها مستند و بررسی میشود.

موجودی و مدیریت دارایی را میتوان یک قدم جلوتر در زیر مجموعههای زیر قرار داد:

- ویژگیهای وب

- وب سرورها و زیرساختها

- پلاگینها، افزونهها، تمها و ماژولها

- یکپارچگی و خدمات شخص ثالث

- اکسس پوینتها/نودها

هنگامی که لیستی از داراییهای وب سایت خود تهیه کردید، میتوانید اقداماتی را برای ارزیابی و دفاع از هر یک از آنها در برابر حملات انجام دهید.

فاز دوم: محافظت

دلایل زیادی وجود دارد که نشان میدهد داشتن اقدامات پیشگیرانه برای امنیت وب حیاتی است؛ اما باید از کجا شروع کنید؟ این اقدامات به عنوان فناوریهای محافظ و لایههای دفاعی شناخته میشوند.

گاهی اوقات این اقدامات پیشگشیرانه، الزامات انطباق مانند PCI را برآورده میکند، یا تعمیر و استحکام بخشی به محیطهای آسیبپذیر در برابر حمله را آسان میکند. حفاظت همچنین میتواند شامل آموزش کارکنان و سیاستهای کنترل دسترسی باشد.

یکی از بهترین راهها برای ایمن سازی وب سایت، فعال کردن فایروال برنامههای وب است. تفکر در مورد فرآیندهای امنیتی، ابزارها و پیکربندیها بر وضعیت امنیتی وب سایت شما تأثیر میگذارد.

فاز سوم: تشخیص

نظارت مستمر مفهومی است که به پیادهسازی ابزارهایی برای نظارت بر وبسایت (داراییها) و هشدار به شما در مورد هر گونه مشکل اشاره دارد.

نظارت باید برای تأیید وضعیت امنیتی موارد زیر وجود داشته باشد:

- رکوردهای DNS

- گواهینامههای SSL

- پیکربندی وب سرور

- بهروزرسانی برنامه

- دسترسی کاربر

- یکپارچگی فایل

همچنین میتوانید از اسکنرها و ابزارهای امنیتی (مانند SiteCheck) برای بررسی شاخصهای آسیبپذیری استفاده کنید.

فاز چهارم: پاسخ

تحلیل و کاهش به ایجاد گروه پاسخ کمک میکند. هنگامی که حادثهای رخ میدهد، باید یک برنامه واکنش در محل وجود داشته باشد. داشتن یک برنامه واکنش قبل از یک حادثه مخاطره انگیز، برای سلامت روان معجزه میکند!

یک طرح مناسب واکنش به حادثه شامل موارد زیر است:

- انتخاب یک تیم یا فرد واکنش به حادثه

- گزارش حادثه برای بررسی یافتهها

- کاهش رویداد

در طول فرآیند اصلاح هرگز نمیدانیم که چه بدافزاری سر راهمان میآید. بسیاری از مشکلات امنیتی میتوانند به سرعت پخش شوند و سایر وب سایتها را در محیطهای سرور مشترک آلوده کنند (آلودگی متقاطع).

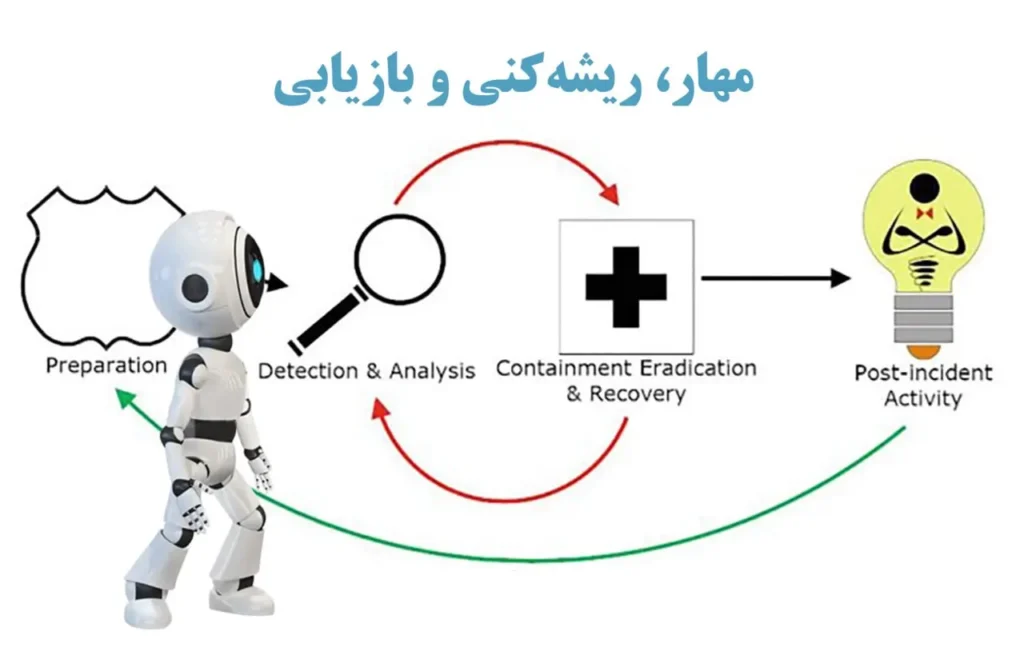

فرآیند واکنش به حادثه که توسط NIST تعریف شده است، به چهار مرحله تقسیم میشود:

- آماده سازی و برنامه ریزی

- تشخیص و تحلیل

- مهار، ریشهکنی و بازیابی

- فعالیتهای پس از حادثه

داشتن یک مرحله آماده سازی جامع و یک تیم امنیتی وب سایت که بتوان روی آن حساب کرد، برای موفقیت در ماموریت حفاظت بسیار مهم است.

این فرایند به شرح زیر است:

1- آماده سازی و برنامه ریزی

در این مرحله اطمینان حاصل میکنیم که قبل از وقوع حادثه، تمام ابزار و منابع لازم را در اختیار داریم. این مرحله با بخشهای قبلی در راستای یک چارچوب امنیتی است.

شرکتهای هاستینگ با اطمینان از اینکه سیستمها، سرورها و شبکهها به اندازه کافی ایمن هستند، نقش مهمی در این مرحله ایفا میکنند. همچنین مهم است که اطمینان حاصل کنید توسعه دهنده وب یا تیم فنی شما برای رویارویی با یک حادثه امنیتی آماده است.

2- شناسایی و تحلیل

روشهای متعددی برای حمله وجود دارد و ما باید برای مقابله با هر حادثهای آماده باشیم. میتوان بیشتر آلودگیها را به مؤلفههای آسیبپذیر نصبشده در وبسایت (اغلب افزونهها)، رمزهای عبور مخاطره انگیز (گذرواژه ضعیف، بروت فورس) و موارد دیگر محدود کرد.

بسته به آن مشکل امنیتی و هدفش، مرحله تشخیص ممکن است قدری دشوار باشد. برخی از مهاجمان به دنبال شهرت هستند، برخی دیگر ممکن است بخواهند از منابع استفاده کنند یا جلوی دسترسی افراد به اطلاعات حساس (کارت اعتباری) شان را بگیرند.

در برخی موارد هیچ علامتی مبنی بر وجود یک بک دور که منتظر دسترسی مهاجم برای فعالیتهای مخرب است، وجود ندارد. بنابراین به شدت توصیه میشود که مکانیزمهایی برای اطمینان از یکپارچگی سیستم فایل خود در نظر بگیرید.

3- مهار، ریشه کنی و بازیابی

در مورد مرحله «محدود کردن، ریشهکنی و بازیابی» این فرآیند باید با نوع مشکل موجود در وب سایت و استراتژیهای از پیش تعریف شده بر اساس حمله سازگار شود.

به عنوان مثال آلودگیهای cryptominer معمولاً منابع زیادی را از سرور (leecher) مصرف میکنند و قبل از شروع فرآیند اصلاح، تیم واکنش به حادثه باید تهدید را مهار کند. مهار این حمله گامی حیاتی برای جلوگیری از تخلیه منابع اضافی و آسیب بیشتر است.

این سیستم تصمیم گیری و استراتژیهای موجود بخش مهمی از این مرحله است. مثلاً اگر فایل خاصی را 100% مخرب تشخیص دهیم، باید در راستای پاک کردن آن گام برداریم. اگر فایل حاوی کد تا حدی مخرب باشد، فقط آن قطعه باید حذف شود. به طور کلی هر سناریو باید فرآیند خاصی داشته باشد.

4- اقدامات پس از حادثه

گزینه یکی مانده به آخر «اقدامات پس از حادثه» است که آنها را میتوان مرحله «درسهای آموخته شده» نیز نامید.

در این مرحله تیم واکنش به حادثه باید گزارشی ارائه دهد که جزئیات آن متشکل از این موارد است: چه اتفاق افتاده، چه اقداماتی انجام شده و مداخله چقدر جواب داده است. ما باید در مورد حادثه فکر کنیم، از آن درس بگیریم و برای جلوگیری از مشکلات مشابه در آینده اقدام کنیم. این اقدامات میتواند به سادگی بهروزرسانی یک کامپوننت، تغییر رمز عبور یا افزودن فایروال وب سایت برای جلوگیری از حملات لبهای باشد.

به بازبینی اقداماتی که بخش شما باید انجام دهد تا ایمنی سیستم بهتر شود، ادامه دهید. در وهله بعدی مطمئن شوید که این اقدامات را در سریعترین زمان ممکن انجام میدهید.

شما میتوانید تمام اقدامات بعدی را بر اساس نکات زیر برنامه ریزی کنید:

- دسترسی جهانی به سایت خود (یا دسترسی از یک سری مناطق خاص) را از طریق روشهای GET یا POST برای به حداقل رساندن آسیب پذیری محدود کنید.

- مجوزهای دایرکتوری و فایل را بهروز کنید تا مطمئن شوید که دسترسی خواندن/نوشتن به درستی تنظیم شده است.

- نرم افزار/تم/افزونههای قدیمی را بهروز کرده یا حذف کنید.

- با یک سیاست رمز عبور قوی بلافاصله رمزهای عبور خود را بازنشانی کنید.

- 2FA/MFA را تا جایی که ممکن است فعال کنید تا لایه دیگری از احراز هویت اضافه شود.

افزون بر این اگر به طور فعال از فایروال وب اپلیکیشن (WAF) استفاده میکنید، حتماً پیکربندی موجود خود را برای شناسایی تنظیمات احتمالی که باید انجام شوند، بررسی کنید.

به یاد داشته باشید که اگرچه WAF ها به رعایت استانداردهای امنیت دادههای صنعت کارت پرداخت (PCI DSS) کمک میکنند، آنها نیز راهحل نهایی نیستند. عوامل دیگری هم وجود دارند که میتوانند بر کسبوکار شما تأثیر بگذارند؛ خصوصاً عوامل انسانی.

فاز پنجم: بازیابی

برنامه ریزی بهبود زمانی اتفاق میافتد که در صورت وقوع یک حادثه، بررسی کامل تمام مراحل انجام شود. بازیابی همچنین به داشتن یک برنامه پشتیبان برای موقعیتهایی که تمام مراحل قبلی شکست خوردهاند، مثل حملات باجافزار، مربوط میشود.

این فرآیند همچنین باید شامل در نظر گرفتن زمانی برای صحبت با مسئول هاست خود در مورد چگونگی بهبود نقاط ضعف باشد. این افراد معمولاً در ارائه راهکار تخصص بیشتری دارند.

یک استراتژی ارتباطی داشته باشید.

اگر دادههای شما در خطر است، حتماً به مشتریان خود اطلاع دهید. نهایتاً باید ظرف 72 ساعت نشت دادهها را گزارش کنید.

از بکاپ اتوماتیک استفاده کنید.

مهم نیست که برای امنیت وب سایت خود چه کاری انجام میدهید، خطر همواره وجود دارد. اگر عملکرد وب سایت شما دچار مشکل شده باشد، به راهی برای بازیابی سریع دادهها نیاز دارید – نه تنها یک راه، بلکه حداقل دو روش نیاز است. داشتن یک نسخه پشتیبان محلی از کل برنامه و یک نسخه پشتیبان خارجی که مستقیماً به برنامه متصل نباشد، در صورت خرابی سخت افزار یا حمله ضروری است.

چگونه از وب سایت خود حفاظت کرده و امنیت را برقرار کنیم؟

اهمیت امنیت وب سایت را نمیتوان نادیده گرفت. در این بخش نحوه ایمن سازی و محافظت از وب سایت را بررسی خواهیم کرد. ما در این بخش یک راهنمای گامبهگام نداریم، اما نگاهی به دستورالعملهای امنیتی وب سایت برای یافتن بهترین خدمات برای نیازهای امنیتی میاندازیم.

-

همه چیز را بهروزرسانی کنید.

همه روزه تعداد بیشماری وب سایت به دلیل استفاده از نرم افزارهای قدیمی و ناامن در معرض خطر قرار میگیرند.

مهم است که به محض اینکه یک افزونه یا نسخه CMS جدید در دسترس است، سایت خود را بهروز کنید. این بهروزرسانیها ممکن است فقط شامل بهبودهای امنیتی باشند یا آسیبپذیری را اصلاح کنند.

اکثر حملات وب سایتها به صورت خودکار است. رباتها دائماً در حال اسکن کردن هستند تا سایتی را برای سوء استفاده پیدا کنند. دیگر بهروزرسانی یکبار در ماه یا حتی هفتهای یکبار هم کافی نیست، زیرا رباتها به احتمال زیاد قبل از اصلاح آن آسیبپذیری را پیدا میکنند.

به همین دلیل است که باید از فایروال وب سایت استفاده کنید که به محض انتشار بهروز رسانیها، عملاً حفره امنیتی را پر میکند.

اگر یک وب سایت وردپرسی دارید، یکی از افزونههایی که باید حتماً نصب داشته باشید WP Updates Notifier است. این افزونه زمانی که یک افزونه یا بهروزرسانی هسته وردپرس در دسترس است، به شما ایمیل میفرستد.

-

پسوردهای قوی داشته باشید.

داشتن یک وب سایت امن بستگی زیادی به ساختار امنیتی شما دارد. آیا تا به حال به این فکر کردهاید که چگونه رمز عبوری که استفاده میکنید میتواند امنیت وب سایت شما را تهدید کند؟

به منظور پاکسازی وبسایتهای آلوده، تیم امنیتی باید با استفاده از جزئیات کاربر ادمین خود وارد سایت یا سرور مشتری شوند. حتی ممکن است از اینکه رمزهای عبور root چقدر ناامن هستند شگفت زده شوند! با لاگینهایی مانند admin/admin ممکن است اصلا رمز عبور نداشته باشید! چنین چیزی یعنی بیاحتیاطی محض!

لیستهای طولانی از رمزهای عبور لو رفته در فضای اینترنت وجود دارد. هکرها این لیستها را با فهرست کلمات فرهنگ لغت ترکیب میکنند تا لیستهای بزرگتری از رمزهای عبور احتمالی ایجاد کنند. اگر گذرواژههایی که استفاده میکنید در یکی از این لیستها قرار دارند، بدانید که وب سایتتان شدیداً در خطر است!

چگونه قویترین رمزهای عبور را داشته باشیم؟

- از رمزهای عبور خود مجدداً استفاده نکنید: هر رمز عبوری که دارید باید منحصربهفرد باشد. یک نرم افزار مدیریت رمز عبور میتواند این کار را سادهتر کند.

- داشتن رمزهای عبور طولانی: بیش از 12 کاراکتر را امتحان کنید. هر چه رمز عبور طولانیتر باشد، هکرها برای شکستن آن زمان بیشتری نیاز دارند.

- از گذرواژههای تصادفی استفاده کنید: برنامههای شکستن رمز عبور میتوانند در عرض چند دقیقه میلیونها کلمه عبور را حدس بزنند، اگر این کلمات حاوی عبارتی باشند که به صورت آنلاین یا در فرهنگ لغت یافت میشوند. اگر کلمات واقعی در رمز عبور خود دارید بدانید که تصادفی نیست. اگر بتوانید به راحتی رمز عبور خود را بیان کنید به این معنی است که به اندازه کافی قوی نیست. حتی استفاده از جایگزینی کاراکتر (یعنی جایگزینی حرف O با عدد 0) هم کفایت نمیکند. چندین نرم افزار مفید برای مدیریت رمز عبور وجود دارد، مانند LastPass (آنلاین) و KeePass 2 (آفلاین). این ابزارها همه رمزهای عبور شما را در قالب رمزگذاری شده ذخیره میکنند و به راحتی میتوانند رمزهای عبور تصادفی را با کلیک یک دکمه ایجاد کنند. این نرم افزارهای مدیریت رمز عبور با برداشتن کار سخت به خاطر سپردن گذرواژههای ضعیف یا یادداشت کردن آنها از روی دوش شما، استفاده از رمزهای عبور قوی را ممکن میکنند.

یک سایت = یک محفظه

میزبانی چندین وب سایت روی یک سرور میتواند ایدهآل باشد، به خصوص اگر یک برنامه میزبانی وب «نامحدود» داشته باشید. متأسفانه بدترین کاری است که در زمینه حفظ امنیت وب سایتها میتوانید انجام دهید. میزبانی از چندین وب سایت در یک مکان، یک بستر بسیار مناسب برای حمله ایجاد میکند.

باید توجه داشته باشید که آلودگی بین سایتی بسیار رایج است. این مشکل زمانی اتفاق میافتد که سایتی به دلیل ایزولگی ضعیف روی سرور یا پیکربندی، تحت تأثیر منفی سایتهای همسایه در همان سرور قرار میگیرد.

مثلاً یک سرور حاوی یک سایت ممکن است یک نسخه وردپرس با یک پوسته و 10 افزونه داشته باشد که به طور بالقوه در معرض حمله یک مهاجم است. اگر اکنون پنج سایت را روی یک سرور واحد میزبانی کنید، مهاجم میتواند به سه نسخه وردپرس، دو نسخه جوملا، پنج تم و 50 افزونه دسترسی داشته باشد و هر یک از این موارد اهداف بالقوه او هستند. بدتر از آن، هنگامی که یک مهاجم رخنهای در یک سایت پیدا کرد، آن آلودگی میتواند به راحتی به سایتهای دیگر در همان سرور سرایت کند.

با این اتفاق نه تنها همه سایتهای شما به طور همزمان در معرض خطر قرار میگیرند، بلکه فرآیند پاکسازی را نیز بسیار وقتگیر و دشوار میکند. سایتهای آلوده میتوانند باز هم یکدیگر را آلوده کنند و باعث ایجاد یک حلقه بیپایان شوند.

پس از موفقیت آمیز بودن پاکسازی، اکنون در مورد بازنشانی رمزهای عبور خود کار بیشتری روی دوشتان است. به جای فقط یک سایت، چندین سایت پیش رو دارید. هر رمز عبور مرتبط با هر وب سایت روی سرور باید پس از از بین رفتن آلودگی تغییر کند.

این شامل تمام پایگاههای داده CMS و کاربران پروتکل انتقال فایل (FTP) برای هر یک از آن وب سایتها میشود. اگر این مرحله را نادیده بگیرید، باز هم احتمال آلودگی وجود دارد و باید کل فرآیند را مجدداً انجام دهید!

محدودیت دسترسی کاربران و مجوزها

شاید کد وب سایت شما توسط یک مهاجم هدف قرار نگیرد، اما کاربران شما حتماً هدف حمله خواهند بود. ثبت آدرسهای IP و تمام سابقه فعالیتها بعداً در تحلیلهای قانونی مفید خواهد بود.

به عنوان مثال افزایش تعداد کاربران ثبت نام شده ممکن است نشان دهنده شکست در فرآیند ثبت نام باشد و به اسپمرها اجازه دهد تا سایت شما را با محتوای جعلی پر کنند.

اصول پایینترین امتیاز

اصل کمترین امتیاز حول یک اصل متمرکز بوده که به دنبال انجام دو چیز است:

- استفاده از حداقل مجموعه امتیازات در یک سیستم به منظور انجام یک کار

- اعطای آن امتیازات فقط زمانی که اقدام ضرورت دارد.

اعطای امتیازات به نقشهای خاص به آنها دیکته میکند که چه کاری میتوانند انجام دهند یا نمیتوانند انجام دهند. در یک سیستم کامل، نقش، هر کسی را که تلاش میکند عملی فراتر از آنچه برای آن در نظر گرفته شده انجام دهد متوقف میکند.

به عنوان مثال فرض کنید یک ادمین میتواند HTML فیلترنشده را به پستها تزریق کند یا دستوراتی را برای نصب افزونه اجرا کند. آیا این یک آسیب پذیری است؟ نه، بلکه یک ویژگی است که بر اساس یک عنصر بسیار مهم بنا شده: اعتماد.

پس آیا یک نویسنده باید از همان امتیازات و سطح دسترسی برخوردار باشد؟ بر اساس میزان اطمینات نقشهای جداگانه در نظر بگیرید و همه حسابها را قفل کنید.

این فقط برای سایتهایی کاربرد دارد که چندین کاربر یا ورود به سیستم دارند. مهم است که هر کاربر مجوز مناسبی را که برای انجام کار خود نیاز دارد، داشته باشد. اگر مجوزهای دیگری به طور لحظهای مورد نیاز است، آن را هم اعطا کنید. سپس پس از اتمام کار آن را از کاربر بگیرید.

مثلاً اگر شخصی میخواهد یک پست وبلاگ مهمان برای شما بنویسد، مطمئن شوید که حساب کاربری او دارای امتیازات کامل ادمین نیست. این حساب فقط باید بتواند پستهای جدید ایجاد کند یا پستهای خود را ویرایش کند؛ زیرا نیازی به تغییر تنظیمات وب سایت وجود ندارد.

تعریف دقیق نقشهای کاربر و قوانین دسترسی، جلوی هر گونه اشتباهی را که ممکن است رخ دهد میگیرد. همچنین تعداد حسابهای در معرض خطر را هم کاهش میدهد و میتواند در برابر آسیبهای وارد شده توسط کاربران خاطی مفید باشد.

این بخشی از مدیریت کاربر است که اغلب نادیده گرفته میشود: مسئولیت پذیری و نظارت. اگر چندین نفر از یک حساب کاربری واحد استفاده کنند و یک تغییر ناخواسته توسط آن کاربر ایجاد شود، چگونه متوجه میشوید که کدام فرد در تیم شما مسئول آن اتفاق بوده است؟

وقتی که برای هر کاربر حسابهای جداگانه در نظر میگیرید، میتوانید با بررسی گزارشها و آمار فعالیتهای آنها، مانند زمان و مکان دسترسی به وبسایت، مراقب رفتار آنها باشید. به این ترتیب، اگر کاربر در یک ساعت یا از یک مکان مشکوک وارد سیستم شود، امکان نظارت وجود دارد.

حفظ گزارشات ارزیابی برای نظارت بر هر گونه تغییر مشکوک در وب سایت شما اهمیت ویژهای دارد. گزارش ارزیابی سندی است که رویدادهای یک وبسایت را ثبت میکند تا بتوانید ناهنجاریها را شناسایی کنید و با شخص مسئول بررسی کنید که حساب در معرض خطر قرار نگرفته باشد.

البته ممکن است برای برخی از کاربران انجام دستی گزارشهای بررسی دشوار باشد. اگر یک وب سایت وردپرسی دارید، میتوانید از افزونه امنیتی رایگان Sucuri استفاده کنید که از مخزن رسمی وردپرس در دسترس است.

دسترسی به فایلها

مجوزهای فایل مشخص میکند که چه کسی میتواند با یک فایل چه کاری انجام دهد. هر فایل دارای سه مجوز دسترسی است و هر مجوز با یک عدد نشان داده میشود:

- Read (4): محتویات فایل را مشاهده کنید.

- Write (2): محتویات فایل را تغییر دهید.

- Execute (1): فایل یا اسکریپت برنامه را اجرا کنید.

اگر میخواهید چندین مجوز صادر کنید، کافی است این اعداد را به هم اضافه کنید. مثلاً برای اجازه خواندن (4) و نوشتن (2) شما مجوز کاربر را روی 6 تنظیم میکنید. اگر می خواهید به کاربر اجازه دهید بخواند (4)، بنویسد (2) و (1) اجرا کند، مجوز کاربر را روی 7 میگذارید.

انواع کاربر

به طور کلی سه نوع کاربر وجود دارد:

- مالک: معمولا سازنده فایل است، اما این را میتوان تغییر داد. فقط یک کاربر میتواند مالک باشد.

- گروه: به هر فایل یک گروه اختصاص داده میشود و هر کاربری که بخشی از آن گروه باشد این مجوزها را دریافت خواهد کرد.

- عمومی: بقیه کاربران.

بنابراین، اگر میخواهید مالک دسترسی خواندن و نوشتن داشته باشد، گروه دسترسی فقط خواندنی داشته باشد و عموم هم دسترسی نداشته باشند، تنظیمات مجوز فایل باید به صورت زیر باشد:

| نوشتن | خواندن | اجرا |

مالک | 2 | 4 | 0 |

گروه | 0 | 4 | 0 |

عمومی | 0 | 0 | 0 |

تغییر تنظیمات پیشفرض CMS

CMSهای امروزی (اگر چه کاربری سادهای دارند) میتوانند از منظر امنیتی برای کاربران نهایی مشکل آفرین باشند. تاکنون رایجترین حملات علیه وب سایتها کاملاً خودکار بودهاند. بسیاری از این حملات به سمت کاربران بوده که فقط تنظیمات پیشفرض داشتهاند. به این معنی که میتوانید با تغییر تنظیمات پیشفرض هنگام نصب CMS مورد نظر خود، از بخش زیادی از حملات جلوگیری کنید.

برخی از برنامههای CMS توسط کاربر قابل نوشتن و تغییر هستند. یعنی به کاربر اجازه میدهند هر افزونهای را که میخواهد نصب کند.

تنظیماتی وجود دارد که ممکن است بخواهید آنها را برای کنترل نظرات، کاربران و نمایان بودن اطلاعات کاربر خود تغییر دهید. مجوزهای فایل نمونه دیگری از تنظیمات پیشفرض است که میتواند تغییر کند.

میتوانید این جزئیات پیشفرض را هنگام نصب CMS یا بعداً تغییر دهید، اما فراموش نکنید که این کار را انجام دهید.

انتخاب افزونه

توسعه پذیری برنامههای CMS چیزی است که مدیران وب معمولاً به آن علاقه دارند، اما میتواند یکی از بزرگترین نقاط ضعف هم باشد. پلاگینها، افزونهها و موارد این چنین وجود دارند که تقریباً هر عملکردی را که میتوانید تصور کنید ارائه میکنند. اما چگونه میتوان فهمید کدام یک خطری برای نصب ندارد؟

انتخاب افزونههای امن

در ادامه به مواردی اشاره میکنیم که هنگام تصمیمگیری برای استفاده از افزونهها باید به آنها توجه کنید:

- آخرین باری که افزونه بهروزرسانی شده: اگر آخرین بهروزرسانی بیش از یک سال پیش باشد، ممکن است توسعه دهنده کار روی آن را متوقف کرده باشد. از افزونههایی استفاده کنید که به طور فعال در حال توسعه هستند؛ چون نشان میدهد که در صورت کشف مشکلات امنیتی، توسعه دهنده حداقل مایل به اصلاح آن است. علاوه بر این اگر یک افزونه توسط توسعه دهنده پشتیبانی نشود، چنانچه بهروزرسانیهای اصلی باعث تداخل شوند، ممکن است از کار بیفتد.

- سن افزونه و تعداد نصبها: افزونه توسعهیافته توسط توسعه دهنده معتبری که نصبهای زیادی هم دارد، قابل اعتمادتر از برنامهای است که تعداد کمی نصب دارد. نه تنها توسعه دهندگان با تجربه ایدههای بهتری در مورد بهترین شیوههای امنیتی دارند، بلکه احتمال اینکه با درج کدهای مخرب در افزونه به شهرت خود آسیب برسانند نیز بسیار کمتر است.

- منابع قانونی و قابل اعتماد: افزونهها و تمهای خود را از منابع قانونی دانلود کنید. مراقب نسخههای رایگان باشید؛ چرا که ممکن است این موارد دزدی یا آلوده به بدافزار باشند. افزونههایی نیز هستند که تنها هدف آنها آلوده کردن هر چه بیشتر وب سایتها به بدافزار است.

از وب سایت خود بکاپ (نسخه پشتیبان) داشته باشید!

در صورت هک شدن، پشتیبان گیری از وب سایت برای بازیابی آن از یک رویداد امنیتی اهمیت بسیار دارد. اگر چه نباید آن را به عنوان جایگزینی برای یک راهحل امنیتی در نظر گرفت، اما میتواند به بازیابی فایلهای آسیب دیده کمک کند.

انتخاب بهترین راهکار پشتیبان گیری

یک راهکار پشتیبانی خوب باید شرایط زیر را داشته باشد:

- اول اینکه بکاپها باید خارج از سایت نگهداری شوند. اگر نسخههای پشتیبان شما در سرور وبسایت شما ذخیره میشوند، به اندازه هر چیز دیگری در مقابل حملات آسیبپذیر هستند. شما باید نسخههای پشتیبان خود را خارج از سایت نگه دارید، چون میخواهید اطلاعات ذخیره شده شما در برابر هکرها و خرابی سخت افزار حفاظت شود. ذخیره کردن نسخه پشتیبان در وب سرور نیز یک خطر امنیتی بزرگ است. این پشتیبانگیریها همیشه شامل نسخههای پچ نشده CMS و افزونههای شما هستند که به هکرها امکان دسترسی آسان به سرور را میدهند.

- دوم اینکه پشتیبان گیری شما باید خودکار باشد. شما هر روز کارهای زیادی باید انجام دهید و ممکن است فراموش کنید از وب سایت خود نسخه پشتیبان تهیه کنید! از یک نسخه پشتیبان استفاده کنید که میتواند برای رفع نیازهای وب سایت شما برنامه ریزی شود.

- در پایان سعی کنید بازیابی قابل اعتمادی داشته باشید. به این معنی که از نسخههای پشتیبان خود نسخه پشتیبان تهیه کرده و آنها را آزمایش کنید تا مطمئن شوید که واقعاً کار میکنند. شما به چندین نسخه پشتیبان نیاز خواهید داشت. با این کار میتوانید فایلها را از نقطهای قبل از وقوع هک بازیابی کنید.

فایلهای پیکربندی سرور

فایلهای پیکربندی وب سرور خود را بشناسید: وب سرورهای آپاچی از فایل htaccess.، سرورهای Nginx از nginx.conf و سرورهای Microsoft IIS از web.config استفاده میکنند.

فایلهای پیکربندی سرور که اغلب در فهرست وب روت (ریشه) یافت میشوند، بسیار قدرتمند هستند. این فایلها به شما اجازه میدهند قوانین سرور را اجرا کنید، منجمله دستورالعملهایی که امنیت وب سایت شما را بهبود میبخشند. اگر مطمئن نیستید که از کدام وب سرور استفاده میکنید، وب سایت خود را از طریق Sitecheck اجرا کنید و روی برگه جزئیات وب سایت کلیک کنید.

بهترین اقدامات در راستای وب سرور

در ادامه به چند روش خیلی خوب برای افزودن برای یک وب سرور خاص اشاره میکنیم:

- جلوگیری از مرور دایرکتوری: این کار از مشاهده محتوای هر دایرکتوری در وب سایت توسط کاربران مخرب جلوگیری میکند. محدود کردن اطلاعات موجود برای مهاجمان همواره یک اقدام احتیاطی امنیتی مفید بوده است.

- جلوگیری از هات لینکینگ تصویر: با اینکه این یک بهبود امنیتی جدی نیست، اما از نمایش تصاویر میزبانی شده در وب سرور شما توسط سایر وب سایتها جلوگیری میکند. اگر مردم شروع به هات لینکینگ (سرقت پهنای مصرفی یک سایت برای نشان دادن صفحات در یک سایت دیگر ) تصاویر از سرور شما کنند، پهنای باند هاست شما ممکن است به سرعت برای نمایش تصاویر برای سایت دیگری مصرف و در اصطلاح خورده شود.

- محافظت از فایلهای حساس: میتوانید قوانینی برای محافظت از فایلها و پوشههای خاص تنظیم کنید. فایلهای پیکربندی CMS یکی از حساسترین فایلهای ذخیره شده در وب سرور هستند؛ زیرا حاوی جزئیات ورود به پایگاه داده به صورت متن ساده هستند. دیگر حوزهها مانند حوزه ادمین، میتوانند قفل شوند. همچنین میتوانید اجرای PHP را در دایرکتوریهایی که تصاویر را نگه میدارند یا اجازه آپلود را میدهند، محدود کنید.

نصب یک گواهینامه SSL

گواهینامههای SSL برای رمزگذاری دادههای در حال انتقال بین هاست (وب سرور یا فایروال) و کلاینت (مرورگر وب) استفاده میشود. این کمک میکند مطمئن شوید که اطلاعات شما به سرور مناسب ارسال شده و رهگیری نمیشود.

برخی از انواع گواهیهای SSL مانند SSL سازمانی یا SSL اعتبار سنجی توسعه یافته، یک لایه اعتبار دیگر اضافه میکنند؛ زیرا بازدیدکننده میتواند جزئیات سازمان شما را ببیند و بداند که شما یک نهاد قانونی هستید یا خیر.

به عنوان یک شرکت امنیتی وب سایت، وظیفه ما آموزش وب مسترها و اطلاعرسانی به آنهاست که گواهینامههای SSL از وب سایتها در برابر حملات و هک محافظت نمیکنند. گواهیهای SSL دادهها را در حین انتقال رمزگذاری میکنند، اما یک لایه محافظ به خود وبسایت اضافه نمیکنند.

نصب ابزارهای اسکن و مانیتورینگ (نظارت)

برای اطمینان از یکپارچگی برنامه، بر تمام مراحل نظارت کنید. مکانیسمهای هشدار میتوانند زمان پاسخ و کنترل آسیب را در صورت وجود رخنه بهبود بخشند. بدون بررسی و اسکن، چگونه متوجه میشوید که وب سایت شما در معرض خطر قرار گرفته است؟

بررسی گزارشات حداقل یک ماه میتواند برای تشخیص وجود نقص در برنامه بسیار مفید باشد. این گزارشات همچنین نشان میدهند که آیا سرور تحت حمله DDoS یا با فشار غیر ضروری مواجه است.

تمام اقداماتی را که در بخشهای مهم برنامه به ویژه (اما نه منحصراً) بخشهای مدیریتی رخ میدهند، ثبت و به طور منظم مرور کنید. یک مهاجم ممکن است سعی کند بعداً از بخشهای کماهمیتتر سایت برای دسترسی به سطوح بالاتر سوء استفاده کند.

مطمئن شوید محرکهایی ایجاد کردهاید تا در صورت حمله brute force یا تلاش برای سوء استفاده از ویژگیهای سایت، از جمله موارد غیر مرتبط با سیستمهای احراز هویت، به شما هشدار دهند.

مهم است که مرتباً بهروزرسانیها را بررسی کرده و آنها را اعمال کنید تا مطمئن شوید که مجهز به آخرین پچهای امنیتی هستید. این امر به ویژه در صورتی صادق است که فایروالِ برنامه وب را برای مسدود کردن اقدامات مرتبط با سوء استفاده از آسیبپذیری فعال نکنید.

دنبالهروی از بهترین شیوههای امنیت شخصی

ایمن سازی رایانه شخصی یک وظیفه مهم صاحبان وب سایت است. دستگاههای شما میتوانند به ناقلین آلودگی تبدیل شده و به هک شدن وب سایت شما منجر شوند.

اگر وب سایت شما هک شده باشد، یک راهنمای امنیتی خوب به اسکن رایانه شما برای بررسی وجود بدافزار اشاره میکند. بدافزارها از طریق ویرایشگرهای متن و کلاینتهای FTP از رایانه کاربر آلوده منتشر میشوند.

کاری که باید بکنید این است که تمام برنامههای استفاده نشده را از رایانه خود حذف کنید. این مرحله واقعاً مهم است زیرا این برنامهها میتوانند مشکلات حریم خصوصی هم داشته باشند، درست مانند افزونهها و تمهای استفاده نشده در وبسایت شما.

اگر چیزی نصب نشده باشد، نمیتواند تبدیل به یک عامل حمله برای آلوده کردن دستگاه شما، به ویژه افزونههای مرورگر شود. زمانی که مدیران وبسایتها وارد رابطهای مدیریتی خود شدهاند، به وبسایتها دسترسی کامل دارند. هر چه برنامههای کمتری در رایانه خود نصب کرده باشید، بهتر است.

اگر از هدف یک برنامه خاص مطمئن نیستید، به صورت آنلاین تحقیق کنید تا مطمئن شوید آیا لازم است یا میتوانید حذفش کنید. اگر قصد استفاده از آن را ندارید حتماً حذفش کنید.

از یک فایروال وب سایت استفاده کنید.

استفاده از گواهینامههای SSL به تنهایی برای جلوگیری از دسترسی مهاجم به اطلاعات حساس کافی نیست. وجود یک آسیبپذیری در برنامه وب شما به مهاجم اجازه میدهد ترافیک را استراق سمع کند، بازدیدکننده به وبسایتهای جعلی بفرستد، اطلاعات نادرست نمایش دهد، یک وبسایت را گروگان نگه دارد (باجافزار) یا تمام دادههای آن را پاک کند.

حتی با یک برنامه کاملاً پچ شده هم مهاجم میتواند سرور یا شبکه شما را با استفاده از حملات DDoS برای کند کردن وبسایت یا حذف آن هدف قرار دهد.

یک فایروال برنامه کاربردی وب (WAF) برای جلوگیری از چنین حملاتی علیه وب سایتها طراحی شده است و به شما امکان میدهد صرفاً روی کسبوکار خود تمرکز کنید.

دیگر معیارهای امنیت وب سایت

در ادامه به چند ابزار امنیتی رایگان وب سایت اشاره میکنیم:

- SiteCheck – بررسی رایگان امنیت وب سایت و اسکنر بدافزار

- Sucuri Load Time Tester – سرعت وب سایت را بررسی و مقایسه کنید.

- افزونه امنیتی وردپرس Sucuri – ممیزی، اسکنر بدافزار و سختسازی امنیت برای وبسایتهای وردپرس

- Google Search Console – اعلانهای امنیتی و ابزارهایی برای اندازهگیری ترافیک و عملکرد جستجوی وبسایتها

- Bing Webmaster Tools – تشخیص موتورهای جستجو و گزارشات امنیتی

- Yandex Webmaster – جستجوی وب و اطلاعیههای نقض امنیت

- Unmask Parasites – صفحات را برای محتوای غیرقانونی پنهان بررسی کنید.

- بهترین نرم افزار امنیت وب سایت – مقایسه خدمات امنیتی وب سایت پولی

- بهترین WAF – مقایسه بهترین فایروالهای کاربردی وب مبتنی بر ابر

در این مقاله به بررسی امنیت وب سایت پرداختیم. ابتدا تعریفی از این مقوله بیان کردیم و سپس از اهمیت آن و سه گانه امنیتی CIA گفتیم. در ادامه در مورد خطرات و آسیبهای احتمالی به وب سایتها و راهکارهای حفاظت در مقابل آنها صحبت کردیم. سپس به بحث در مورد امنیت وب سایتهای وردپرسی پرداختیم و راهکارهای مختلف آن پرداختیم. در نهایت از سایر معیارهای امنیت وب سایت حرف زدیم. امیدواریم خواندن این مقاله برای شما سودمند بوده باشد.

جمع بندی

شرکت دیجیتال مارکتینگ تکنویک آماده ارائه خدمات طراحی وب سایتهای فروشگاهی و شرکتی به شما عزیزان میباشد. نمونه کارهای ما را ببینید. برای اطلاع بیشتر از هزینه طراحی وب سایت وردپرسی میتوانید اینجا را کلیک کنید یا با مشاوران ما در تماس باشید. تکنویک همیشه در کنار شماست.

منابع:

تیم تحقیق تکنویک

وبسایت sucuri

من از سال 1396 به صورت تخصصی سئو رو شروع کردم. در حال حاضر بعد از گذشت 7 سال سابقه به عنوان مشاور دیجیتال مارکتینگ و کارشناس سئو برای چندین کسبوکار مختلف، تلاش میکنیم در تیم تکنویک برای رشد بیزینس شما فعالیت کنیم.

سایت های وردپرس امنیت خوبی دارن؟ من میخوام پیج اینستاگرام دارم اما سایت ندارم. از نظر امنیت وردپرس میتونه امن باشه؟

حتما سایت وردپرسی از امنیت بالایی برخوردار هستند. پیشنها میکنم مقاله زیر رو مطالعه بفرمایید:

https://technoyek.com/php-%DB%8C%D8%A7-%D9%88%D8%B1%D8%AF%D9%BE%D8%B1%D8%B3/